Как должно быть?

На сегодняшний день понимание построения сети следующее

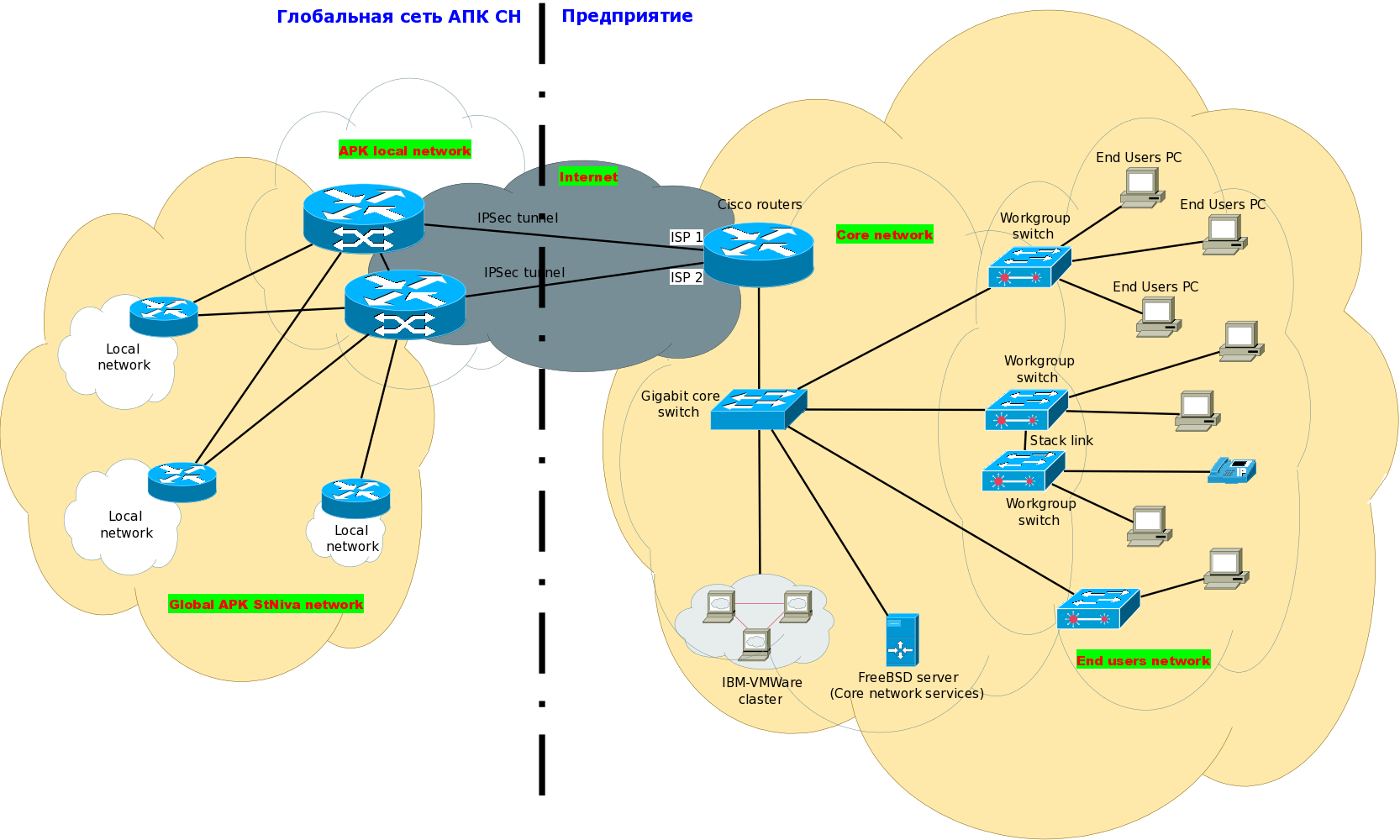

- Network-Concept.png (238.79 КБ) 52608 просмотров

В

левой части схемы показана сеть АПК СН с центральными маршрутизаторами с Старом Осколе (Здание АПК СН) и минимальное взаимодействие с другими предприятиями

В

правой части указано конкретное предприятие и его внутренняя составляющая. Давайте детально рассмотрим что там есть

1) Первое что мы видим, войдя в сеть предприятия со стороны интернета - это маршрутизатор, который обеспечивает связь с внешним миром (интернет) и связь с глобальной сетью АПК СН (шифрованные туннели). В качестве оборудования используется cisco не ниже 890 серии (870 по старой линейке) - верхний предел мощности зависит от размеров и деятельности конкретного предприятия

2) Маршрутизатор соединяется с гигабитным свитчем - это свитч центра сети - через него происходит коммутация соединений. В него включены сервера, свитчи, осуществляющие коммутацию конечных пользователей и прочее оборудование серверной. В качестве оборудования используется гигабитный свитч Allied Telesis 8000GS

3) Вычислительный кластер. Это сервера IBM System x3550 M3 подключенные к хранилищу IBM DS3512 Express Dual Controller Storage System в качестве корневой системы используется VmWare ESXi 5. И вот на этой платформе крутятся все сервера, которые нужны для работы предприятия, такие как 1С, сервер обнровлений, приложений, и так далее.

4) Отдельно стоит сервер на платформе ASUS RS 300 - это сервер с FreeBSD 9 в качестве корневой операционной системы, на котором крутятся основные сервисы сети, такие как DHCP, DNS, прокси, веб, контролер домена, АТС предприятия и так далее

5) Так же к гигабитному свитчу подключены транками коммутаторы Allied Telesis 8000S - это 100 мегабитные свитчи, которые осуществляют коммутацию конечных пользователей

6) Ну и замыкает всю эту цепочку конечный пользователь

Для чего всё это?

Мы стремимся к правильному построению сети для того, что бы в перспективе:

1) снизить время простоя сети при поломке (а то и свести на нет)

2) улучшить производительность сети (не хватает уже...)

3) структуировать, что бы быть проще и быстрей найти злоумышленника (не исключено)

4) сократить затраты на поддержание сети

Важно понимать, что ЛВС предприятия, это не просто "какие-то проводки" а это "инструмент" для управления предприятием, и "сердце предприятия" в глобальном масштабе. Глупо и безответственно подходить к сети "по остаточному принципу" и делать её "лиш бы работало"

Какие планы на будущее?

1) привести сеть предприятия в порядок (кабельканалы, органайзеры - внешняя красота)

2) составить схему как логическую так и физическую и поддерживать её в актуальном состоянии

3) подписать все порты на свитчах - надо знать кто за каким портом находится (это можно сделать в управлении свитча)

4) дотянуть сеть до концепта (модернизировать)

5) Разделить сеть на вланы (каждый отдел в своём vlan'е)

6) настроить систему мониторинга и систему обнаружения вторжений